On this page

You can find the English version of this guide here: Self-Hosting Vaultwarden (Bitwarden) on Synology NAS with Docker

Passwort-Manager-Dienste sind in den letzten Jahren deutlich teurer geworden. Gleichzeitig ist mein Vertrauen in kommerzielle Anbieter - insbesondere aus den USA - gesunken. Als jemand, der Wert auf digitale Souveränität legt, war es für mich an der Zeit, die Kontrolle über meine Passwörter zurückzugewinnen. Ein Jahr habe ich Proton Pass ausprobiert - aber ich bin nicht wirklich zufrieden: die Features in der App sind eingeschränkt, und die Synchronisation mit Browsern funktioniert nicht immer. Die Browserintegration und die Erkennung von Passwortfeldern scheint noch in den Kinderschuhen zu stecken.

Die Lösung: Vaultwarden (eine ressourcenschonende, inoffizielle Bitwarden-Server-Implementierung) auf meiner eigenen Synology NAS. So bleiben meine Passwörter in meinem Netzwerk ohne Internet-Expose, unter meiner Kontrolle - und ich spare dabei noch Geld.

Dieser Guide zeigt Schritt für Schritt, wie Vaultwarden auf einer Synology NAS mit Docker eingerichtet wird - inklusive HTTPS-Zertifikaten und VPN-Zugriff für maximale Sicherheit.

TL;DR (Was du am Ende hast)

- Ein privater DNS-Name (z.B.

vault.ben), der auf deine NAS zeigt - Eine eigene Root CA, die du auf allen Clients als vertrauenswürdig installierst

- Ein Server-Zertifikat für

vault.ben(max. 397 Tage gültig) - Synology Reverse Proxy (HTTPS-Termination + WebSockets)

- Vaultwarden ist nur via LAN/VPN erreichbar (nicht öffentlich)

Warum Vaultwarden?

Digitale Souveränität: Die Passwörter bleiben im eigenen Netzwerk. Keine Abhängigkeit von Cloud-Diensten oder ausländischen Servern.

Volle Kontrolle: Selbstbestimmte Entscheidungen über Backups, Updates und Sicherheitsrichtlinien.

Bitwarden-Kompatibilität: Vaultwarden ist API-kompatibel mit Bitwarden. Alle offiziellen Bitwarden-Clients (Browser-Extensions, Desktop-Apps, Mobile Apps) funktionieren einwandfrei.

Ziel

- Self-Hosting von Bitwarden (Vaultwarden) auf meiner Synology NAS

- Synchronisation über diverse Geräte (Windows Workstation, Windows Laptop, iPhone)

- Synchronisation mit dem Browser (Edge, Brave, Chrome, Firefox)

- Kein direkter Zugang über das Internet, stattdessen via VPN to LAN

Voraussetzungen

- Synology NAS mit Docker Unterstützung

- Grundkenntnisse in der Nutzung von Docker und Synology DSM

- Ein eingerichtetes VPN, um auf das Heimnetzwerk zuzugreifen

- Backup-Strategie für die NAS und die Vaultwarden-Dateien

Vorbereitung

Bitwarden-Clients erfordern zwingend HTTPS-Verbindungen. Das bedeutet, wir können nicht einfach so nur den Docker-Container starten, sondern wir brauchen ein paar Elemente drumherum.

- Wir wollen eine nicht-öffentliche Domain, sodass diese nur im lokalen Netzwerk/über ein VPN aufgelöst wird, zB

vault.ben. - Diese Domain muss ein gültiges SSL-Zertifikat haben, das von den Clients akzeptiert wird.

- Das erfordert einen Reverse Proxy, der HTTPS bereitstellt und die Anfragen an den Docker-Container weiterleitet.

Wichtig: Verwendet keine echten Domains, die im Internet existieren! Nutzt stattdessen eine fiktive Domain wie vault.ben oder kombiniert es zum Beispiel mit eurem Namen (bei mir zB passwordmanager.abt), die nur in eurem lokalen Netzwerk aufgelöst wird.

Schritt 1: DNS-Eintrag für vault.ben erstellen

Damit die Domain vault.ben auf die NAS zeigt, muss ein DNS-Eintrag erstellt werden.

DNS-Server im Netzwerk

Bei Verwendung eines dedizierten DNS-Servers (z.B. Unifi, Pi-hole, AdGuard Home, oder einem Router mit DNS-Funktionen) muss ein A-Record erstellt werden:

1vault.ben → 192.168.1.100

192.168.1.100 sollte durch die statische IP-Adresse der Synology NAS ersetzt werden.

Wichtig: Die IP-Adresse der NAS sollte statisch sein! Entweder eine feste IP in den NAS-Einstellungen konfigurieren oder eine DHCP-Reservierung im Router einrichten.

Schritt 2: Root CA erstellen

vault.ben ist keine offizielle Domain, da .ben keine registrierte Top-Level-Domain (TLD) ist. Deshalb können wir nicht einfach so nur ein Self-Signed-Zertifikat erstellen, sondern müssen zuerst eine eigene Root Certificate Authority (Root CA) erstellt und auf allen Geräten, auf denen wir Vaultwarden verwenden möchten, bekannt machen.

Was ist eine Root CA?

Eine Root CA ist die oberste Instanz einer Zertifizierungshierarchie. Wenn die Root CA auf Geräten als “vertrauenswürdig” installiert wird, werden alle von dieser CA signierten Zertifikate automatisch akzeptiert - ohne Browser-Warnungen. Im Prinzip nichts anderes als wie HTTPS-Zertifikate im Internet funktionieren.

Root CA erstellen:

Eine ausführliche Anleitung habe ich hier geschrieben: Eigene Root Certificate Authority erstellen

Alternativ können Tools wie dools.dev (Disclaimer: von mir) verwendet werden. Wichtig dabei: Die Zertifikate werden lokal im Browser generiert, nicht auf einem Server - die Root CA bleibt also privat.

Root CA auf Geräten installieren:

Das Root CA Zertifikat (.der-Datei) muss nun auf allen Geräten installiert werden, die Zugriff auf Vaultwarden haben sollen:

Windows:

- DoppelKlickt auf die

.der-Datei - “Zertifikat installieren” auswählen

- “Lokaler Computer” wählen (erfordert Administrator-Rechte)

- “Alle Zertifikate in folgendem Speicher speichern” → “Vertrauenswürdige Stammzertifizierungsstellen”

- Installation abschließen

macOS:

1sudo security add-trusted-cert -d -r trustRoot -k /Library/Keychains/System.keychain /pfad/zu/root-ca.der

iPhone/iPad:

- Root CA (*.der-Datei) via AirDrop, OneDrive, E-Mail oder Cloud-Dienst auf das Gerät übertragen

- Datei öffnen - es erscheint “Profil geladen”

- Einstellungen → Allgemein → VPN & Geräteverwaltung

- Profil auswählen und installieren

- WICHTIG: Einstellungen → Allgemein → Info → Vertrauenseinstellungen für Zertifikate

- Root CA aktivieren (Schalter auf “grün”)

Android:

- Root CA (*.der-Datei) auf das Gerät kopieren

- Einstellungen → Sicherheit → Verschlüsselung & Anmeldedaten → Zertifikat installieren

- “CA-Zertifikat” auswählen

- Sicherheitswarnung bestätigen

.der-Datei auswählen

Wichtig: Nach der Installation müssen alle Browser neu gestartet werden, damit die Root CA erkannt wird! Wartet am besten ein paar Minuten, bevor ihr fortfahrt, denn manchmal dauert es einen Moment, bis das System die neuen Zertifikate lädt (besonders iOS).

Speichert die generierten Root CA Dateien sicher, da sie für die Erstellung der Server-Zertifikate benötigt werden (auch in Zukunft).

Schritt 3: SSL-Zertifikat für vault.ben erstellen

Nachdem die Root CA eingerichtet ist, können wir nun ein Server-Zertifikat für vault.ben erstellen:

Anleitung: HTTPS-Zertifikate mit Custom Root CA erstellen

Alternativ: dools.dev verwenden.

Wichtige Parameter beim Erstellen:

- Common Name (CN):

vault.ben - Subject Alternative Names (SAN):

DNS.1 = vault.benIP.1 = 192.168.1.100(die NAS-IP)

- Gültigkeit: Maximal 397 Tage (Nicht mehr, da dies ein Limit zB von Apple ist. Zertifikate mit längerer Gültigkeit werden von iOS/macOS nicht akzeptiert.)

Ihr erhaltet folgende Dateien:

vault.ben.key- Private Key (geheim halten!)vault.ben.crt- Server-Zertifikatvault.ben-fullchain.crt- Fullchain (Zertifikat + Root CA)

Diese Dateien brauchen wir später für den Reverse Proxy!

Speichert auch diese Zertifikate sicher, da sie für die spätere Erneuerung benötigt werden. Macht euch einen Kalendereintrag, um das Zertifikat rechtzeitig zu erneuern (zB 1 Woche vor Ablauf).

Installation von Vaultwarden in Docker

Jetzt wird es praktisch: wir installieren Vaultwarden als Docker-Container auf der Synology NAS.

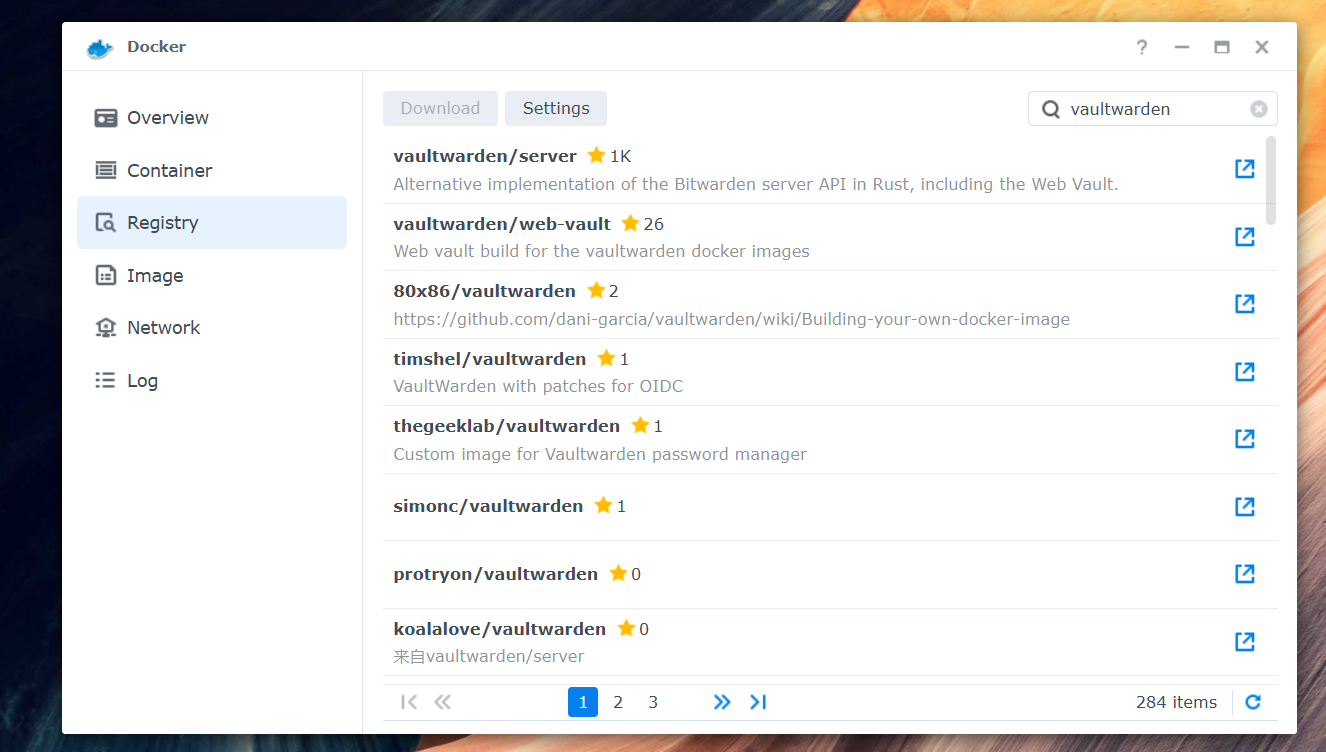

Schritt 1: Docker Image herunterladen

- Öffnet das Docker-Paket auf eurer Synology NAS (falls nicht installiert: Paket-Zentrum → “Docker” suchen und installieren)

- Navigiert zu Registry (linke Seitenleiste)

- Sucht nach

vaultwarden/server - Wählt das offizielle vaultwarden/server Image aus (GitHub-Projekt )

- Klickt auf Download und wählt den Tag

latest(oder eine spezifische Version)

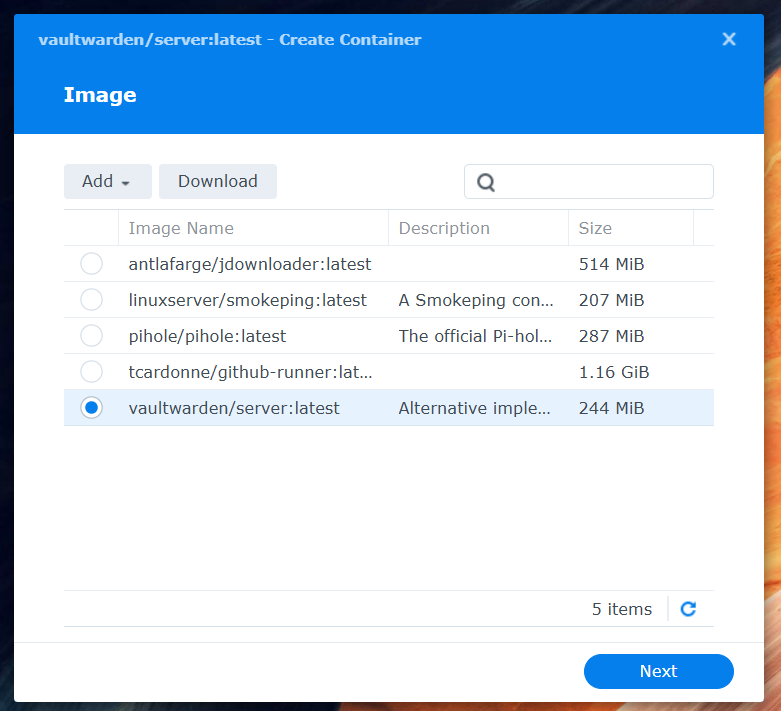

Schritt 2: Container erstellen

- Wechselt zu Image in der linken Seitenleiste

- Wählt das heruntergeladene

vaultwarden/serverImage aus - Klickt auf Starten

- Ein Wizard öffnet sich

Container-Einstellungen:

- Container-Name:

vaultwarden(oder ein anderer Name) - Enable auto-restart: ✅ Aktivieren (Container startet automatisch nach NAS-Neustart)

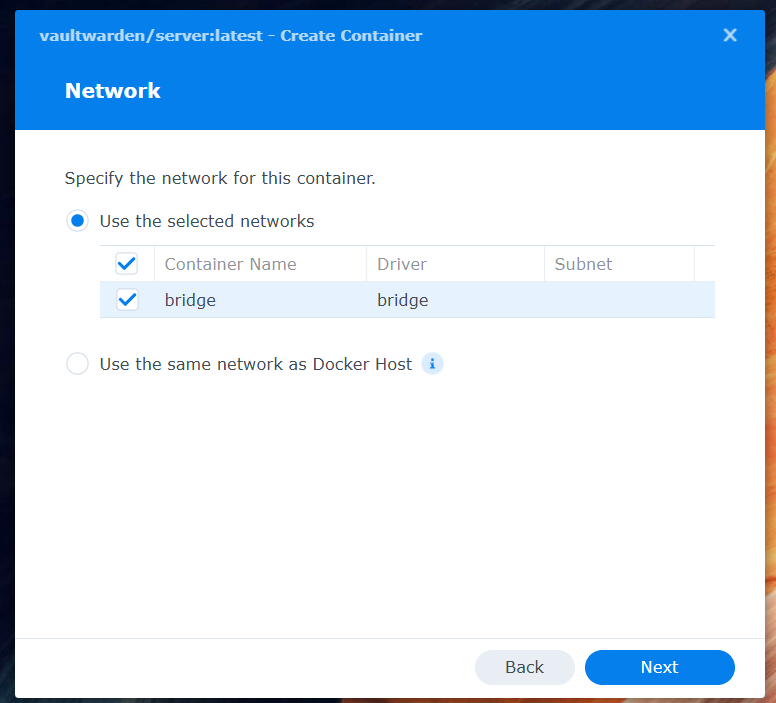

Schritt 3: Netzwerk konfigurieren

Klickt auf Erweiterte Einstellungen.

Im Tab Netzwerk:

- Stellt sicher, dass Bridge aktiviert ist

- Dies ermöglicht die Kommunikation mit dem Reverse Proxy

Schritt 4: Port-Mapping einrichten

Im Tab Port-Einstellungen:

Vaultwarden läuft intern auf Port 80. Wir mappen diesen auf einen freien Port der NAS:

- Lokaler Port:

31850(oder ein anderer freier Port eurer Wahl) - Container-Port:

80 - Typ: TCP

Warum nicht Port 80? Port 80 ist auf den meisten NAS-Systemen bereits vom DSM-Webinterface belegt. Wählt einen freien Port > 30000.

Schritt 5: Volume-Mappings (persistent storage)

Im Tab Volume:

Damit die Passwörter nicht verloren gehen, wenn der Container neu erstellt wird, müssen die Daten außerhalb des Containers gespeichert werden.

Ordner auf der NAS erstellen:

- Öffnet die File Station

- Navigiert zu einem sicheren Speicherort (z.B.

/docker/) - Erstellt einen neuen Ordner:

vaultwarden - Darin einen Unterordner:

data

Vollständiger Pfad: /docker/vaultwarden/data

Volume-Mapping hinzufügen:

- Datei/Ordner:

/docker/vaultwarden/data - Bereitstellungspfad:

/data - Berechtigung: Lesen/Schreiben

Sicherheitshinweis: Stellt sicher, dass der Ordner nur von dem Admin-Benutzer zugänglich ist. Erstellt keine freigegebenen Ordner für Vaultwarden-Daten!

Schritt 6: Umgebungsvariablen konfigurieren

Im Tab Umgebung:

Hier konfigurieren wir sicherheitsrelevante Einstellungen.

Wichtige Umgebungsvariablen:

| Variable | Wert | Beschreibung |

|---|---|---|

SIGNUPS_ALLOWED | false | Verhindert, dass sich Fremde selbst registrieren können |

ADMIN_TOKEN | <EuerStarkesToken> | Passwort für die Admin-Oberfläche |

Admin-Token generieren:

Das Admin-Token schützt die Admin-Oberfläche unter /admin. Ihr habt zwei Möglichkeiten:

Option 1: Einfacher String (nicht empfohlen)

Verwendet einfach ein starkes Passwort, z.B. MeinSup3rS1ch3r3sPa$$w0rt!2025

⚠️ Warnung: Vaultwarden zeigt dann in der Admin-Oberfläche eine Warnung an, dass das Token nicht sicher gehasht ist.

Option 2: Argon2id Hash (empfohlen)

Generiert einen Argon2id-Hash eures Passworts. Tools:

- dools.dev (unterstützt Vaultwarden-Presets)

- argon2.online

Argon2-Parameter (Vaultwarden-Standard):

| Parameter | Wert | Erklärung |

|---|---|---|

| Plain Text | <EuerStarkesPasswort> | Euer Admin-Passwort |

| Salt | <ZufälligerString> | Erhöht die Sicherheit (z.B. MeineNAS2025!) |

| Parallelism Factor | 4 | Anzahl Threads (OWASP-Standard) |

| Memory Cost | 65536 | 64 MB RAM (sicherer Standard) |

| Iterations | 3 | Balance zwischen Sicherheit und Performance |

| Hash Length | 32 | Hash-Länge in Bytes |

| Type | Argon2id | Wichtig: Vaultwarden nutzt Argon2id! |

Beispiel-Ergebnis:

1$argon2id$v=19$m=65536,t=3,p=4$TWVpbmVOQVMyMDI1IQ$r22Y1WUbyOSx4k7xBQWOvAK8Hn3mPqR5tUvWxYz

Diesen String verwendet ihr als Wert für ADMIN_TOKEN.

Umgebungsvariablen hinzufügen:

Klickt auf + und fügt hinzu:

1SIGNUPS_ALLOWED=false

2ADMIN_TOKEN=$argon2id$v=19$m=65536,t=3,p=4$TWVpbmVOQVMyMDI1IQ$r22Y1WUbyOSx4k7xBQWOvAK8Hn3mPqR5tUvWxYz

Schritt 7: Container erstellen

Klickt auf Anwenden und dann Weiter, um die Einstellungen zu überprüfen.

Abschließend auf Fertig klicken - der Container wird erstellt, aber noch nicht gestartet. Das machen wir später, nachdem der Reverse Proxy konfiguriert ist.

Reverse Proxy einrichten

Vaultwarden läuft jetzt im Docker-Container, ist aber noch nicht über HTTPS erreichbar. Dafür brauchen wir einen Reverse Proxy, der:

- HTTPS-Anfragen entgegennimmt

- Das SSL-Zertifikat bereitstellt

- Die Anfragen an den Docker-Container weiterleitet

Synology DSM bietet einen integrierten Reverse Proxy im Application Portal. Wir nutzen diesen, um Vaultwarden sicher erreichbar zu machen.

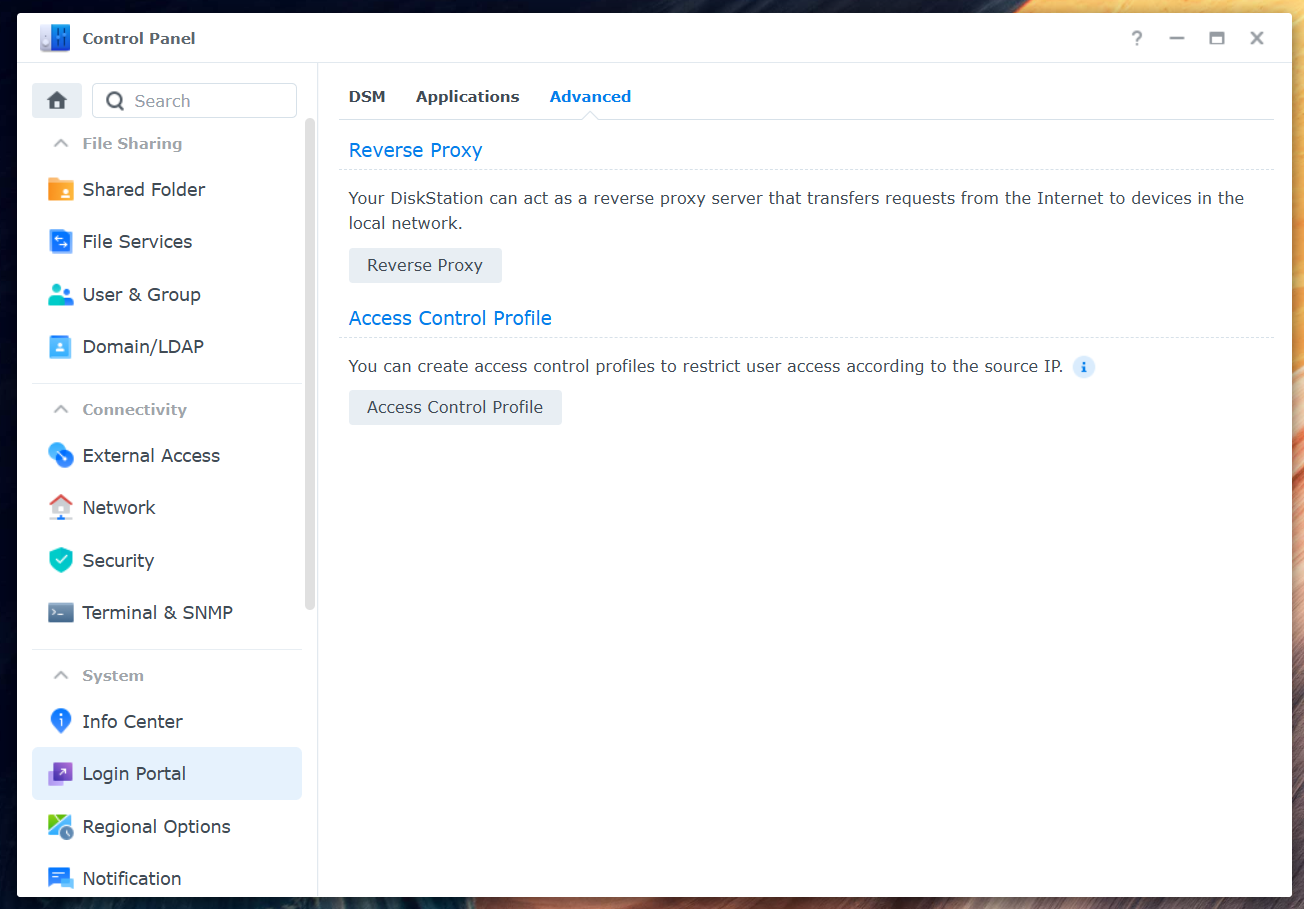

Schritt 1: Application Portal öffnen

- Öffnet die Systemsteuerung in DSM

- Navigiert zu Anmeldeportal (oder Login Portal / Application Portal, je nach DSM-Version)

- Wechselt zum Tab Erweitert → Reverse Proxy

Schritt 2: Reverse Proxy Regel erstellen

Klickt auf Erstellen, um eine neue Reverse Proxy Regel anzulegen.

Quelle (Source):

- Beschreibung:

Vaultwarden(oder ein anderer Name eurer Wahl) - Protokoll:

HTTPS✅ Wichtig: HTTPS, nicht HTTP! - Hostname:

vault.ben - Port:

443(Standard-HTTPS-Port, nicht ändern)

Ziel (Destination):

- Protokoll:

HTTP(der Docker-Container läuft intern ohne HTTPS) - Hostname:

localhost(da der Container auf derselben NAS läuft) - Port:

31850(der Port, den wir beim Docker-Container konfiguriert haben)

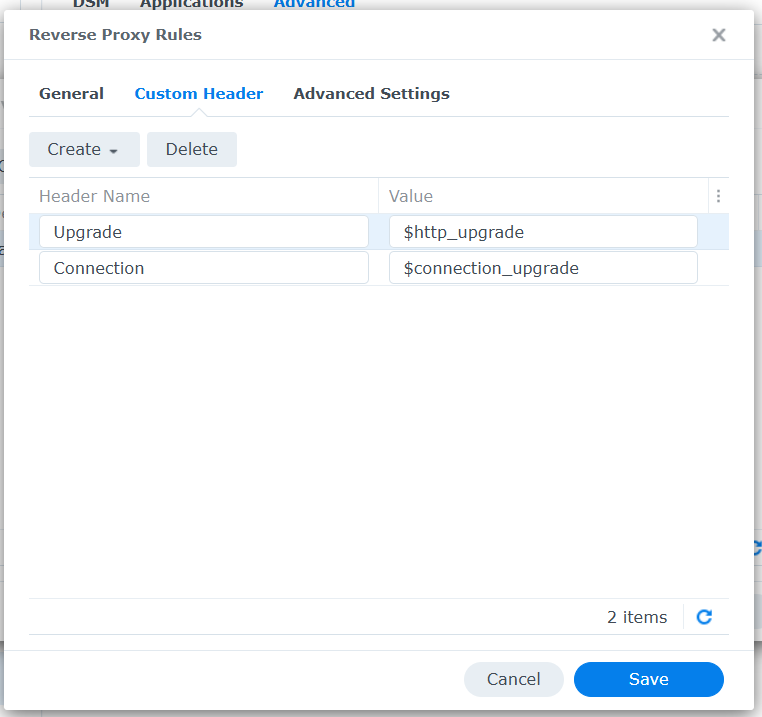

Schritt 3: WebSocket-Header hinzufügen

Vaultwarden nutzt WebSockets für Echtzeit-Synchronisation zwischen Clients. Ohne diese Header funktioniert die Live-Synchronisation nicht!

Klickt auf den Tab Benutzerdefinierte Kopfzeile (Custom Header).

Klickt auf Erstellen → WebSocket

DSM fügt automatisch die richtigen Header hinzu:

Upgrade→$http_upgradeConnection→$connection_upgrade

Warum wichtig? Ohne WebSocket-Unterstützung funktioniert die Echtzeit-Synchronisation nicht. Änderungen werden dann erst bei manueller Aktualisierung sichtbar.

Schritt 4: Regel speichern

Klickt auf Speichern, um die Reverse Proxy Regel zu erstellen.

Die Regel erscheint nun in der Übersicht. Noch nicht testen - wir müssen erst das HTTPS-Zertifikat zuweisen!

HTTPS-Zertifikat einrichten

Jetzt kommt das SSL-Zertifikat zum Einsatz, das wir in der Vorbereitung erstellt haben. Wir müssen es in DSM importieren und dem Reverse Proxy zuweisen.

Schritt 1: Zertifikat in DSM importieren

- Öffnet die Systemsteuerung

- Navigiert zu Sicherheit → Zertifikat

- Klickt auf Hinzufügen → Neues Zertifikat hinzufügen

- Wählt Zertifikat importieren

Ihr benötigt die Dateien, die ihr bei der Zertifikaterstellung erhalten habt:

Erforderliche Dateien:

- Privater Schlüssel:

vault.ben.key - Zertifikat:

vault.ben-fullchain.crt(oder.pem) - Zwischenzertifikat (optional): Falls ihr kein Fullchain-Zertifikat habt, fügt hier die Root CA ein

Warum Fullchain? Das Fullchain-Zertifikat enthält sowohl das Server-Zertifikat als auch die Root CA. Dadurch muss die Root CA nicht separat als Zwischenzertifikat hochgeladen werden. Es ist also bequemer.

Schritt 3: Zertifikat benennen und speichern

Gebt dem Zertifikat einen aussagekräftigen Namen, z.B. Vaultwarden - vault.ben

Klickt auf OK, um das Zertifikat zu importieren.

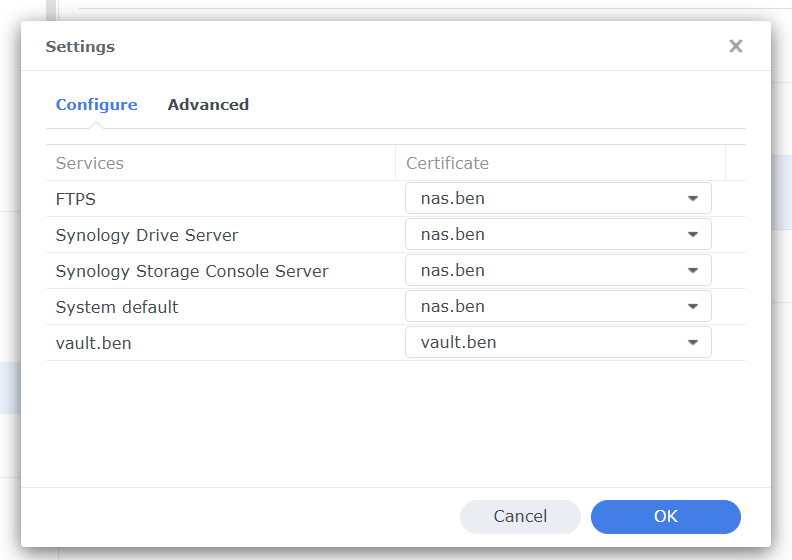

Schritt 4: Zertifikat dem Reverse Proxy zuweisen

Jetzt müssen wir das Zertifikat der Reverse Proxy Regel zuweisen:

- Bleibt im Zertifikat-Bereich der Systemsteuerung

- Klickt auf Einstellungen (oder Settings)

- Ein Fenster öffnet sich mit allen Diensten, die Zertifikate verwenden können

- Sucht in der Liste nach

vault.ben(die Reverse Proxy Regel) - Wählt im Dropdown-Menü das soeben importierte Zertifikat aus

- Klickt auf OK

Erfolgskontrolle:

Wenn alles geklappt hat, erscheint in der Zertifikatsliste ein grünes Schloss-Symbol neben dem Zertifikat. Das bedeutet, dass das Zertifikat aktiv ist und vom Reverse Proxy verwendet wird.

Wichtig: DSM kann mehrere Zertifikate verwalten. Stellt sicher, dass man das richtige Zertifikat der richtigen Reverse Proxy Regel zugewiesen habt!

Docker-Container starten

Alle Vorbereitungen sind abgeschlossen! Jetzt können wir den Vaultwarden-Container starten.

- Die das Docker-Paket auf der Synology NAS

- Navigiert zu Container in der linken Seitenleiste

- Wählt den

vaultwardenContainer aus - Klickt auf Aktion → Starten (oder den Play-Button)

Der Container startet innerhalb weniger Sekunden. Ihr könnt den Status in der Container-Übersicht sehen:

- Status: Ausgeführt (Running)

- CPU & RAM: Sollte minimal sein (Vaultwarden ist sehr ressourcenschonend)

Fehlersuche: Falls der Container nicht startet, klickt auf Details → Log, um Fehlermeldungen zu sehen.

Vaultwarden Web-Interface aufrufen

Der große Moment! Lasst uns testen, ob alles funktioniert.

Erster Zugriff

- Öffnet einen Webbrowser auf einem Gerät in dem Netzwerk

- Gebt die URL ein:

https://vault.ben - Drückt Enter

Was sollte passieren:

✅ Erfolg: Die Vaultwarden-Anmeldeseite erscheint ohne Zertifikatswarnung

❌ Fehler: Zertifikatswarnung oder “Verbindung nicht möglich”

Fehlerbehebung

Problem: “Diese Verbindung ist nicht sicher” / Zertifikatswarnung

Lösungen:

- Root CA nicht auf diesem Gerät installiert → Installation wiederholen

- Browser-Cache leeren und neu starten

- DNS-Auflösung prüfen:

ping vault.benin der Kommandozeile - Falsches Zertifikat im Reverse Proxy → Zuweisung überprüfen

Problem: “Seite kann nicht angezeigt werden” / Verbindungsfehler

Lösungen:

- Docker-Container läuft nicht → Container-Status prüfen

- Reverse Proxy falsch konfiguriert → Port 31850 überprüfen

- DNS funktioniert nicht → Hosts-Datei überprüfen

- Firewall blockiert Port 443 → Firewall-Regeln prüfen

Admin-Interface testen

Öffnet die Admin-Oberfläche: https://vault.ben/admin

Ihr werdet nach dem Admin-Token gefragt. Gebt das Passwort ein (nicht den Argon2-Hash, sondern das ursprüngliche Passwort!).

In der Admin-Oberfläche kann man:

- Registrierte Benutzer verwalten

- Server-Einstellungen anpassen

- Logs einsehen

- Backup-Optionen konfigurieren

Ersten Benutzer erstellen

Da wir SIGNUPS_ALLOWED=false gesetzt haben, können sich Benutzer nicht selbst registrieren. Ihr müsst den ersten Benutzer über die Admin-Oberfläche anlegen:

- Geht zu

https://vault.ben/admin - Meldet sich mit dem Admin-Token an

- Navigiert zu Users

- Klickt auf Invite User

- Gebt die E-Mail-Adresse ein (muss nicht echt sein, ist nur ein Login-Name)

- Klickt auf Save

Danach kann der eingeladene Benutzer auf https://vault.ben/ gehen und sich registrieren (Registrierung ist durch SELF-SIGNUPS_ALLOWED=false deaktiviert, aber eingeladene EMail-Adresse können sich registrieren).

Vaultwarden-Clients konfigurieren

Jetzt, wo der Server läuft, richten wir die Clients auf allen Geräten ein. Vaultwarden ist API-kompatibel mit Bitwarden - das bedeutet, man nutzt die offiziellen Bitwarden-Apps, müsst aber die Server-URL ändern.

Browser-Extensions

Vertraut niemals direkte Links auf die Stores. Geht immer über die offizielle Bitwarden-Website: bitwarden.com/download

Konfiguration:

- Installiert die Bitwarden-Extension

- Bevor ihr euch anmeldet: Klickt auf das Zahnrad-Symbol (Settings) im Login-Fenster

- Gebt die Server-URL ein:

https://vault.ben - Klickt auf Speichern

- Jetzt könnt ihr euch mit dem Vaultwarden-Account aus dem lokalen Netzwerk anmelden

Fehlerbehebung:

Fehler in Bitwarden-Apps sind leider oft wenig aussagekräftig. Hier ein paar häufige Probleme:

❌ “Cannot connect to the server” → Root CA nicht installiert oder DNS funktioniert nicht

❌ Keine Fehlermeldung, aber Login funktioniert nicht → Falsche Server-URL oder Container läuft nicht

✅ Erfolgreich: Login-Felder erscheinen ohne Fehler

Bitwarden Desktop-Client

Konfiguration:

- Installiert den Bitwarden Desktop-Client

- Beim ersten Start: Klickt auf Settings (Zahnrad-Symbol unten links)

- Scrollt zu Self-hosted Environment

- Gebt die Server-URL ein:

https://vault.ben - Klickt auf Save

- Meldet sich mit dem Vaultwarden-Account an

Tipp für Windows: Falls die Root CA nicht systemweit installiert wurde, sondern nur im aktuellen Benutzer, funktioniert der Desktop-Client möglicherweise nicht. Installiert die Root CA im Computerspeicher (siehe Vorbereitung).

Bitwarden Mobile Apps

Konfiguration (identisch für iOS und Android):

- Installiert die Bitwarden-App

- Beim ersten Start: Tippt auf das Zahnrad-Symbol oben links

- Scrollt zu Self-hosted Environment

- Gebt die Server-URL ein:

https://vault.ben - Tippt auf Save

- Meldet sich mit dem Vaultwarden-Account an

Wichtig für mobile Geräte:

- Root CA muss installiert sein (siehe Vorbereitung → iPhone/Android)

- VPN muss aktiv sein, wenn ihr nicht zu Hause seid (siehe nächster Abschnitt)

- iOS: Root CA muss in den Vertrauenseinstellungen aktiviert sein!

Häufiges Problem (iOS):

App zeigt “Cannot connect” → Root CA ist installiert, aber nicht aktiviert:

- Einstellungen → Allgemein → Info → Vertrauenseinstellungen für Zertifikate

- Schalter für die Root CA auf grün setzen

Synchronisation testen

Testet, ob die Synchronisation funktioniert:

- Legt ein neues Passwort im Browser an

- Öffnet die Mobile App → sollte nach wenigen Sekunden synchronisiert sein

- Ändert das Passwort auf dem Desktop-Client → sollte überall erscheinen

Wenn Änderungen nicht sofort erscheinen:

- WebSocket-Header im Reverse Proxy fehlen → Einstellungen überprüfen

- Manuell synchronisieren: In der App auf Sync (Refresh-Symbol) tippen

Zugriff via VPN

Vaultwarden ist nur im lokalen Netzwerk erreichbar - das ist Absicht! Aber wie greift man von unterwegs darauf zu?

Die Antwort: VPN (Virtual Private Network)

Warum VPN statt direkter Internet-Zugriff?

Sicherheit: Euer Passwort-Manager ist nicht öffentlich erreichbar. Selbst wenn jemand eure IP-Adresse kennt, kommt er nicht an Vaultwarden.

Kein Port-Forwarding nötig: Ihr müsst keine zusätzlichen Ports für Vaultwarden im Router öffnen (minimale Angriffsfläche).

Verschlüsselte Verbindung: VPN verschlüsselt den gesamten Datenverkehr zwischen eurem Gerät und dem Heimnetzwerk.

VPN-Lösungen im Überblick

Option 1: WireGuard über Router (🏆 EMPFOHLEN)

Die modernste und beste Lösung für die meisten Nutzer:

Unterstützte Router:

- FRITZ!Box (ab FRITZ!OS 7.50): Integriertes WireGuard VPN

- UniFi Dream Machine / Gateway: Native WireGuard-Unterstützung

- pfSense / OPNsense: WireGuard-Package verfügbar

Vorteile:

- ✅ Extrem schnell und ressourcenschonend (ideal für mobile Geräte)

- ✅ Moderne Kryptografie (ChaCha20, Curve25519)

- ✅ Sehr batterieschonend auf Smartphones

- ✅ Einfache Client-Apps für alle Plattformen

- ✅ NAS-unabhängig (läuft auch wenn NAS aus ist)

- ✅ Schneller Verbindungsaufbau (<1 Sekunde)

Empfehlung: Wenn euer Router WireGuard unterstützt, nutzt diese Option! Sie ist allen anderen Lösungen überlegen.

Anleitungen:

- FRITZ!Box: AVM WireGuard Anleitung

- UniFi: In der UniFi Network Console unter Settings → VPN

Option 2: WireGuard auf der Synology (Docker)

Falls euer Router kein WireGuard unterstützt, könnt ihr es direkt auf der NAS betreiben:

Vorteile:

- ✅ Alle Vorteile von WireGuard (Performance, Sicherheit)

- ✅ Funktioniert mit jedem Router

- ✅ Volle Kontrolle über die Konfiguration

Nachteile:

- ⚠️ Etwas komplexere Einrichtung (Docker-Container)

- ⚠️ NAS muss laufen für VPN-Zugriff

- ⚠️ Port-Forwarding im Router erforderlich

Option 3: Synology VPN Server (Fallback)

Als Alternative, wenn WireGuard nicht verfügbar ist:

Verfügbare Protokolle:

- OpenVPN: Bewährt, weit verbreitet, funktioniert überall

- L2TP/IPsec: Gut für ältere Geräte

- PPTP: ⚠️ NICHT EMPFOHLEN (unsicher, veraltet)

Vorteile:

- ✅ Direkt in DSM integriert

- ✅ Einfache GUI-Konfiguration

- ✅ Funktioniert zuverlässig

Nachteile:

- ⚠️ Langsamer als WireGuard (vor allem OpenVPN)

- ⚠️ Höherer Akkuverbrauch auf mobilen Geräten

- ⚠️ Komplexere Konfiguration (Zertifikate, Ports)

WireGuard Client-Apps installieren

Windows:

- WireGuard Download

- Installieren und Config-Datei importieren oder QR-Code scannen

macOS:

- WireGuard aus dem Mac App Store

- Config importieren oder QR-Code scannen

iOS:

- WireGuard aus dem App Store

- QR-Code scannen oder Config-Datei importieren (via AirDrop/iCloud)

Android:

- WireGuard aus dem Google Play Store

- QR-Code scannen oder Config-Datei importieren

Vaultwarden via VPN nutzen

Sobald VPN aktiv ist:

- Verbindet euch mit dem VPN (WireGuard oder OpenVPN)

- Öffnet

https://vault.benwie gewohnt - Mobile Apps synchronisieren automatisch

Wichtig: Die Domain vault.ben muss auch über VPN auflösbar sein! Wenn ihr einen DNS-Server im Heimnetzwerk nutzt, funktioniert das automatisch.

Backup und Wartung

Ein Passwort-Manager ist nutzlos, wenn die Daten verloren gehen. Deshalb ist ein solides Backup-Konzept unverzichtbar!

Backup-Strategie

Was muss gesichert werden?

- Vaultwarden-Daten:

/docker/vaultwarden/data(enthält alle Passwörter!) - Zertifikate:

vault.ben.key,vault.ben.crt, Root CA - Docker-Konfiguration: Container-Einstellungen (am besten als Dokumentation)

Option 1: Synology Hyper Backup (empfohlen)

Synology bietet ein integriertes Backup-Tool:

- Installiert Hyper Backup aus dem Paket-Zentrum

- Erstellt eine neue Backup-Aufgabe

- Wählt den Ordner

/docker/vaultwarden/data - Backup-Ziel wählen:

- Externe USB-Festplatte (lokal, schnell)

- Andere Synology NAS (netzwerkweit)

- Cloud-Speicher (C2, Glacier, Backblaze) - verschlüsselt!

Backup-Zeitplan:

- Täglich: Inkrementelles Backup (nur Änderungen)

- Wöchentlich: Vollständiges Backup

- Versionierung: Mindestens 30 Tage Aufbewahrung

Wichtig: Wenn ihr in die Cloud sichert, nutzt Client-seitige Verschlüsselung! Eure Passwörter sollten verschlüsselt die NAS verlassen.

Vaultwarden-eigenes Backup

Vaultwarden unterstützt SQLite-Backups:

- Gespeichert in

/docker/vaultwarden/data/db.sqlite3 - Wichtig: Kopiert die Datei nicht während Schreibvorgängen!

Bessere Methode: Admin-Interface nutzen:

- Geht zu

https://vault.ben/admin - Klickt auf Backup Database

- Downloadet die

.sqlite3-Datei - Speichert sie sicher (verschlüsselt!)

Wartung und Updates

Docker-Image aktualisieren:

Vaultwarden veröffentlicht regelmäßig Updates. So aktualisiert ihr:

- Öffnet Docker → Registry

- Sucht nach

vaultwarden/server - Klickt auf Download →

latest(oder eine spezifische Version) - Geht zu Container → Wählt

vaultwardenaus → Aktion → Stopp - Klickt auf Aktion → Zurücksetzen

- Wählt das neue Image aus

- Container wird mit der neuen Version neu erstellt

Wichtig: Volume-Mappings bleiben erhalten - die Daten gehen nicht verloren!

Vor jedem Update: Backup erstellen!

Monitoring

Überwacht den Vaultwarden-Container regelmäßig:

- CPU/RAM-Auslastung: Sollte minimal sein (< 100 MB RAM)

- Container-Logs: Auf Fehler prüfen (Docker → Container → Details → Log)

- Zertifikat-Ablauf: Server-Zertifikat erneuern vor Ablauf (maximal 397 Tage Gültigkeit!)

Reminder setzen: Server-Zertifikate laufen ab! Setzt einen Kalender-Eintrag für 350 Tage nach Erstellung, um das Zertifikat rechtzeitig zu erneuern.

Disaster Recovery

Worst-Case-Szenario: NAS stirbt, alle Daten weg. Was tun?

Mit Backup:

- Neue NAS aufsetzen

- Docker installieren

- Vaultwarden-Container neu erstellen (gleiche Konfiguration wie oben)

- Backup in

/docker/vaultwarden/datawiederherstellen - Container starten → Alle Passwörter sind da!

Ohne Backup:

😱 Alle Passwörter verloren. Macht Backups!

Lessons Learned

- 3-2-1-Regel: 3 Kopien, 2 verschiedene Medien, 1 Offsite-Backup

- Verschlüsselt die Cloud-Backups: Vertraut niemand anderem mit den Passwörtern

- Testet Restores: Macht regelmäßig Wiederherstellungstests - ein Backup ist nur gut, wenn es funktioniert!

- Dokumentiert die Konfiguration: Notiert Docker-Settings, Ports, Umgebungsvariablen

Häufige Probleme und Lösungen

“Diese Verbindung ist nicht sicher” / Zertifikatsfehler

Ursachen:

- Root CA nicht auf dem Gerät installiert

- Root CA installiert, aber nicht aktiviert (iOS!)

- Browser-Cache zeigt alte Zertifikate

Lösungen:

- Root CA Installation überprüfen

- Browser komplett neu starten (nicht nur Tab schließen)

- Browser-Cache leeren

- iOS: Vertrauenseinstellungen überprüfen (Einstellungen → Allgemein → Info → Vertrauenseinstellungen für Zertifikate)

Vaultwarden lädt nicht / “Cannot connect to server”

Ursachen:

- Docker-Container läuft nicht

- DNS funktioniert nicht

- Reverse Proxy falsch konfiguriert

- Port 443 blockiert (Firewall)

Lösungen:

- Container-Status prüfen: Docker → Container → vaultwarden sollte “Ausgeführt” sein

- DNS testen:

ping vault.benin der Kommandozeile - Reverse Proxy Regel überprüfen (Port 31850, localhost)

- Direkt auf Container zugreifen:

http://<NAS-IP>:31850(sollte funktionieren, aber ohne HTTPS)

Mobile App synchronisiert nicht

Ursachen:

- WebSocket-Header fehlen im Reverse Proxy

- VPN nicht aktiv (wenn nicht zu Hause)

- App im Hintergrund geschlossen (iOS Energiesparmodus)

Lösungen:

- Reverse Proxy → Custom Header → WebSocket überprüfen

- Manuell synchronisieren: In der App auf Sync-Button (Kreispfeil) tippen

- App im Vordergrund öffnen, dann synchronisiert sie

Erweiterte Konfiguration (Optional)

2FA / Zwei-Faktor-Authentifizierung aktivieren

Zusätzliche Sicherheitsebene für die Accounts:

- Meldet euch im Web-Interface an

- Account Settings → Security → Two-step Login

- Wählt eine Methode (Authenticator App empfohlen, z.B. Google Authenticator, Authy)

- Scannt den QR-Code

- Gebt den Code ein → 2FA aktiv!

Wichtig: Speichert die Recovery-Codes sicher! Wenn ihr das Authenticator-Gerät verliert, kommt man sonst nicht mehr rein.

Fazit

Geschafft! man betreibt jetzt den eigenen Passwort-Manager auf der Synology NAS - unabhängig von Cloud-Diensten und mit voller Kontrolle über die Daten.

Was wir erreicht haben:

✅ Digitale Souveränität: die Passwörter bleiben in dem Netzwerk

✅ Kostenersparnis: Keine monatlichen/jährlichen Abo-Gebühren

✅ Sicherheit: HTTPS-Verschlüsselung, kein direkter Internet-Zugriff

✅ Komfort: Synchronisation über alle Geräte (Windows, macOS, iOS android)

✅ Flexibilität: Vollständige Kontrolle über Updates, Backups und Konfiguration

Nächste Schritte:

- Passwörter migrieren: Importiert die Passwörter aus dem alten Passwort-Manager (Bitwarden unterstützt Importe von 1Password, LastPass, etc.)

- Alle Geräte einrichten: Richtet die Bitwarden-Apps auf allen den Geräten ein

- Backup testen: Macht einen Restore-Test, um sicherzustellen, dass die Backups funktionieren

- Familie einladen: Erstellt Accounts für Familienmitglieder und teilt Passwörter über “Organizations” (Vaultwarden-Feature)

Vor- und Nachteile im Überblick:

Vorteile:

- Keine Abhängigkeit von Cloud-Diensten

- Keine laufenden Kosten (nur Stromkosten der NAS)

- Volle Kontrolle über die Daten

- Keine Limits bei Geräten oder Vault-Einträgen

- Datenschutzkonform (DSGVO) - Daten bleiben in der EU/Deutschland

Nachteile:

- Initiale Einrichtung erfordert technisches Verständnis

- Wartung und Updates liegen in eurer Verantwortung

- Backup-Strategie muss selbst organisiert werden

- Ohne VPN nicht von unterwegs erreichbar

- Single Point of Failure (wenn NAS ausfällt, kein Zugriff)

Ist Vaultwarden das Richtige für sich?

Vaultwarden ist ideal, Falls:

- Bereits eine NAS besitzt (sonst lohnt sich die Anschaffung nur dafür meist nicht)

- Technisches Grundwissen habt (Docker, HTTPS, VPN)

- Wert auf Datenschutz und digitale Souveränität legt

- Bereit seid, Wartung und Backups selbst zu managen

Bleibt bei Cloud-Diensten, Falls:

- Eine “fire and forget”-Lösung wollt (kein Wartungsaufwand)

- Keine NAS habt und nicht in Hardware investieren wollt

- Kein VPN einrichten wollt/könnt

Ein weiterer Schritt Richtung digitale Unabhängigkeit und Souveränität.

Comments